近期,火绒安全团队接到用户反馈称,发现一个后台程序会占用大量CPU资源,随后,火绒安全团队溯源查明,该病毒源自BitTorrent索引站中的日本色情游戏,病毒作者采用“白加黑”手段,使游戏在启动时加载恶意模块。该恶意模块会依次检测虚拟机和逆向工具,最终通过创建傀儡进程注入挖矿木马以实施挖矿操作。该挖矿木马借助XMRig工具连接私人矿池,并通过计算RandomX哈希值来提供算力。在挖矿期间,该模块会长时间占用CPU性能和内存资源。若检测到任务管理器运行,挖矿行为将自动停止。目前,火绒安全产品可对上述木马进行拦截和查杀。

下图显示,2025年12月18日,用户hentaigames**于Tokyo Toshokan BitTorrent索引站发布了该游戏的种子。此后,自2025年12月20日起,该种子内的游戏文件陆续被其他色情游戏论坛转载分享。另外,从用户hentaigames**所发布的游戏中随机选取4款进行测试,发现其中3款游戏存在挖矿病毒。基于此,推测该用户为病毒作者,而其他规模不一的色情游戏论坛仅起到传播作用。

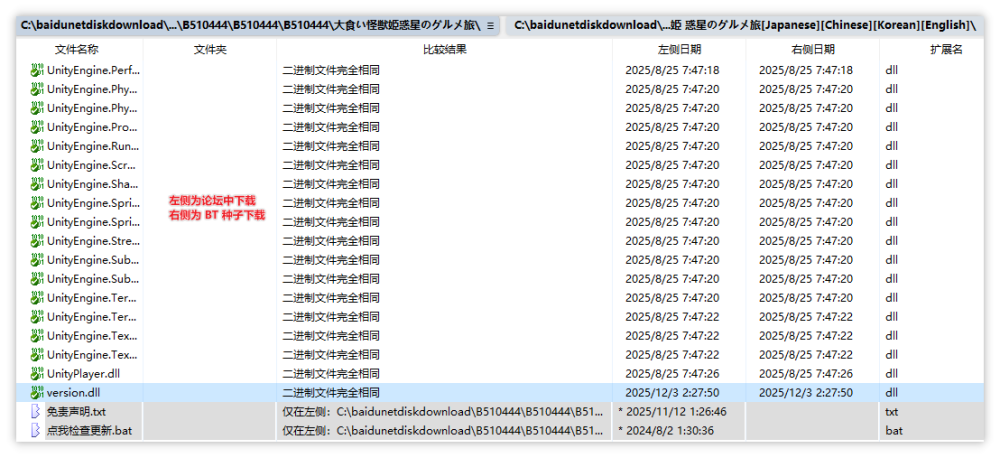

下图显示,从BT种子索引站与论坛下载的压缩包都存在病毒文件version.dll,对比图左侧为论坛中下载,右侧为BT种子索引站下载。

BT 种子索引站与论坛下载的压缩包内含文件对比图

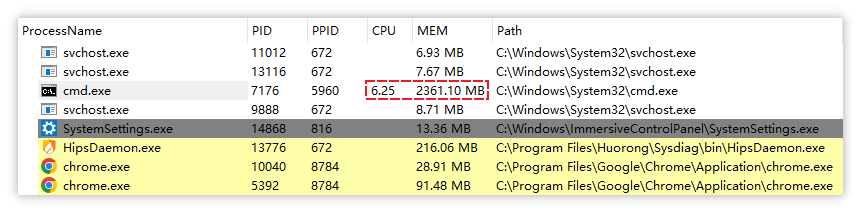

经实测发现,该挖矿病毒会占用6%CPU性能与2GB左右内存用于计算哈希。

实测 CPU 与内存占用

技术细节:

- 恶意文件: libEGL.dll

- 大小差异: 约 525 KB(正常合法的该文件通常为 377 KB 左右)。

- SHA256: 8bacb2082eb37fd7aed5bb6a7fc766d9937d9f3ed926ae82420d37af754a216c

行为特征:

- 在 C:\Users\用户名\AppData\Local\syscacheapp 生成文件夹。

- 释放一个名为 cacheapp64.exe 的超大文件(约 750 MB)特征: GCC/MinGW 编译,高熵值。及大量伪装 DLL。

- 通过修改注册表 HKCU\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell 实现自启动。

建议 大家安装火绒查杀一遍!

******手动检查方法*******

下面是一份针对火绒这篇报告(BT 索引站捆绑“白加黑”挖矿木马)整理的简短自查清单,用来判断自己是否可能中招。

0)先看“像不像”:最常见现象

- 电脑空闲时 CPU 占用异常、风扇狂转、发热明显;报告里实测可占用一定 CPU 和约 2GB 内存。

- 但注意:该挖矿木马会检测任务管理器/监控工具(Taskmgr、ProcessHacker、perfmon、procexp 等),检测到就会停止挖矿,你一打开任务管理器它可能就“装死”。

1)一分钟“硬指标”自查(命中任意一条都很可疑)

A. 查是否被写入登录启动项(持久化)

在 **CMD(管理员/普通都行)**执行:

reg query "HKCU\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell

正常一般只应是 explorer.exe。

该样本会把 Shell 改成类似:

explorer.exe, C:\Users\<你的用户名>\AppData\Local\syscacheapp\cacheapp64.exe

B. 查本地是否出现可疑目录/大文件

打开资源管理器,输入:

%LOCALAPPDATA%\syscacheapp\

重点看是否有:

cacheapp64.exe(报告中会被填充到约 750MB来伪装)appsid64.zip(报告中提到会写入并解压用于掩盖)

2)联网指标自查(有条件就查)

A. 查是否连接到报告里的矿池/C&C

在 CMD 执行:

netstat -ano | findstr 188.137.240.64

报告给出的 C&C / 相关 IP:188.137.240.64(挖矿连接端口示例为 443)。

B. 查是否请求过挖矿配置地址(可作为佐证)

报告里提到木马会去拉配置:

rentrys.co/GzueSqAf/rawpastebin.com/raw/WcTE2iw1

你可以用(不一定准,但有帮助):

ipconfig /displaydns | findstr /i rentrys pastebin

3)哈希对照(最“确定”的确认方式)

如果你找到了可疑文件(例如 %LOCALAPPDATA%\syscacheapp\cacheapp64.exe 或游戏目录里的可疑 DLL),可以计算 SHA256:

certutil -hashfile "C:\Users\<你>\AppData\Local\syscacheapp\cacheapp64.exe" SHA256

报告给出的 SHA256 样本之一为:

a67db7889b2bb834b178bd712724b0a2b636890eadaad917ce6256975cddda3c

哈希完全一致:基本可以确认中招(至少命中该报告样本)。

4)怎么判定“我算不算中招”?

- 强阳性(建议按中招处理):命中【注册表 Shell 被改】或【syscacheapp 下出现 cacheapp64.exe / appsid64.zip】任意一条。

- 中等可疑:命中【连接 188.137.240.64】或【出现上述配置拉取 URL 迹象】+ 你近期确实下载/运行过来源不明的 BT/破解游戏。

5)如果命中可疑项,先做这三步(尽量安全)

- 立刻断网(先阻断挖矿/继续下载)。

- 用火绒全盘查杀(报告也说明火绒可拦截查杀此类木马)。

- 再处理启动项/残留文件:如果你不熟注册表修改,优先让安全软件清理;手动改注册表前建议先建还原点(Shell 改错可能影响登录/桌面启动)。

还是建议安装杀毒软件 避免中招

本邮箱专用于处理版权和 DMCA 相关事务:

9999kevinlee#gmail.com — 我们将在 24 小时内回复所有有效请求。

This email address is designated for handling copyright and DMCA-related matters:

9999kevinlee#gmail.com – We respond to all valid requests within 24 hours.

このメールアドレスは著作権および DMCA 関連の対応専用です:

9999kevinlee#gmail.com — 有効なリクエストには24時間以内に対応いたします。